Kontrola dostępu

Kontrola dostępu NODER to w pełni polski system kontroli dostępu, który powstał na bazie wieloletniego doświadczenia w zakresie fizycznych systemów bezpieczeństwa. Charakteryzuje się niespotykaną dotąd, w tego rodzaju systemach, elastycznością w zakresie projektowania, instalacji oraz późniejszego użytkowania. Jest pozbawiony typowych dla innych systemów kontroli dostępu problemów i bolączek.

Posiada bezpieczne szyfrowanie end-to-end, czyli szyfrowanie komunikacji od karty zbliżeniowej (a także uprawnień mobilnych w aplikacji NODER Mobile Access) po serwer zarządzający i wizualizację systemu.

NODER umożliwia zaprojektowanie kompleksowego rozwiązania spełniającego każdy poziom (tzw. grade) normy PN-EN-60839-11-1.

Kontrola dostępu NODER to elastyczne rozwiązanie posiadające:

- Obsługę do 12 czytników przez pojedynczy kontroler,

- Nieograniczoną ilość kontrolerów w systemie,

- Prostotę instalacji, dzięki brakowi potrzeby montażu modułów pośredniczących,

- Lokalny podgląd aktualnych parametrów pracy kontrolera,

- Możliwość podłączenia czytników RS-485, Wiegand lub OSDP,

- Nieograniczone możliwości budowy uprawnień użytkowników,

- Pracę off-line o takich samych możliwościach jak on-line,

- Sterowanie m.in. systemem alarmowym z poziomu czytników zbliżeniowych NODER,

- Wspólne zarządzanie użytkownikami z innymi systemami bezpieczeństwa,

- Kontrolery jako niezależne urządzenia IP,

- Uwierzytelnianie poprzez urządzenia mobilne z NFC.

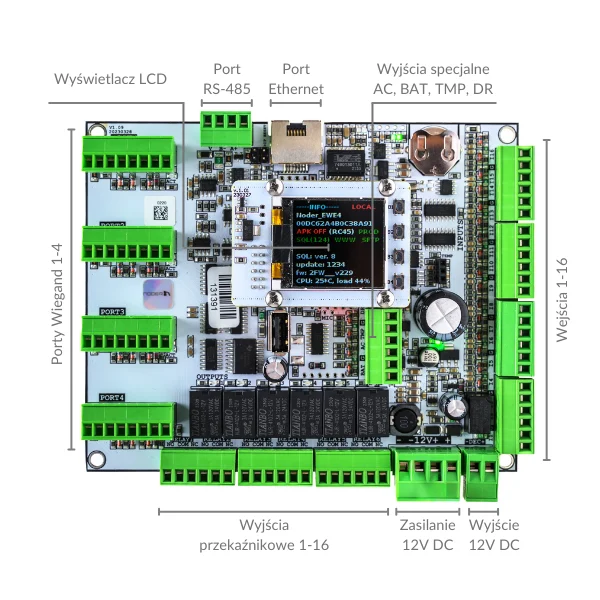

Port RS-485 do podłączenia czytników RS-485, OSDP lub dodatkowego modułu sterowań.

1 of 9Port Ethernet do podłączenia kontrolera z siecią strukturalną.

2 of 9Wyjścia specjalne:

AC – brak AC

BAT – praca bateryjna

TMP – uszkodzenie zasilacza 12V DC

DR – otwarcie drzwi obudowy

3 of 9Zasilanie 12V DC kontrolera

4 of 9Wyjście zasilania 12V do podłączenia i sterowania zasilaniem czyb

5 of 9Wyjścia przekaźnikowe 1-16

6 of 9Wejścia 1-16

7 of 9Porty Wiegand 1-4

8 of 9Wyświetlacz LCD

9 of 9kontrolery

NODER to kontrolery systemu kontroli dostępu z obsługą czterech lub dwunastu czytników zbliżeniowych, które są w pełni autonomicznymi urządzeniami opartymi o system operacyjny Linux, dzięki czemu cechują się stabilną i bezawaryjną pracą. Dodatkowo wyposażono je w mikroprocesor służący do zarządzania i obsługi wejść, wyjść przekaźnikowych oraz magistral komunikacyjnych czytników.

Kontrolery NODER w przypadku braku zasilania pozwalają na pełną pracę autonomiczną, W trybie offline przechowywane są:

- harmonogramy,

- poziomy dostępu użytkowników,

- skrypty JavaScript,

- zdarzenia (logi zdarzeń),

- inne niezbędne informacje potrzebne do samodzielnej pracy kontrolera w trybie offline.

W przypadku braku komunikacji z serwerem kontrolery nadal umożliwią dostęp do chronionych pomieszczeń uprawnionym użytkownikom wraz z zapisem zdarzeń we wbudowanej, lokalnej pamięci pozwalającej na zapis ponad 2 mln logów. Decyzja o zezwoleniu na dostęp do chronionego pomieszczenia (np. po odczytaniu karty pracownika z czytników) może być podejmowana bezpośrednio przez sam kontroler (chyba że ustawiono inaczej), co zapewnia natychmiastową reakcję na fakt przyłożenia karty do czytnika i przyznanie dostępu oraz zwolnienie blokady drzwi.

Działanie kontrolera dostępu NODER jest niezależne od dostępności i jakości komunikacji z serwerem. Po przywróceniu połączenia z serwerem wszystkie zapisane zdarzenia w kontrolerze zostają automatycznie pobrane przez serwer i zapisane w bazie danych systemu. Pozwala to przechowywać zdarzenia przez dowolny czas, ograniczony jedynie pojemnością dysków twardych zainstalowanych w serwerze.

Protokoły komunikacyjne z czytnikami kart zbliżeniowych w kontroli dostępu

Kontrola dostępu NODER posiada możliwość podłączenia do kontrolerów czytników poprzez kilka protokołów komunikacyjnych.

Możliwości w tym zakresie przedstawia poniższa tabela:

| Kontroler | Czytniki RS-485 (NODER) | Czytniki RS-485 (OSDP) | Czytniki Wiegand |

| EWE4 | Tak | Tak | Tak |

| EWE4-LCD | Tak | Tak | Tak |

| EE12 | Tak | Tak | Nie |

Kontrola dostępu NODER to

NATYCHMIASTOWA ZMIANA USTAWIEŃ I SYNCHRONIZACJA UŻYTKOWNIKÓW

Zmiana ustawień kontrolerów, czytników oraz użytkowników następuje w czasie rzeczywistym po wykonaniu zmian i nie powoduje żadnych przerw w działaniu systemu!

czytniki zbliżeniowe

Czytniki kontroli dostępu NODER wykorzystują maksymalnie bezpieczny standard kart dostępu, jakim jest MIFARE DESFire oraz NFC wraz z możliwością przyznawania dostępu do pomieszczeń poprzez aplikację mobilną NODER Mobile Access. Połączenie czytników zbliżeniowych NODER z kontrolerami odbywa się poprzez protokół RS-485 dla czytnika zbliżeniowego MD-R oraz czytnika z klawiaturą MDK-R, a komunikacja z nimi jest szyfrowana za pomocą algorytmu AES-256.

Do niestandardowych zastosowań, np. jak czytnik depozytora kluczy lub czytnik dostępu do drukarki dostępny jest czytnik Wiegand, komunikacja z którym odbywa się poprzez protokół Wiegand. Czytnik ten, jak wszystkie czytniki NODER, obsługuje standard kart MIFARE DESFire oraz NFC.

Ponieważ nowoczesne systemy kontroli dostępu to także przystosowywanie się do niestandardowych wymagań naszych Klientów w ofercie posiadamy czytnik kodów QR oraz kodów kreskowych QR-W. Pozwalają one na odczytanie kodu kreskowego lub QR, który to najczęściej służy jako tymczasowy dostęp do np. sali konferencyjnej. Poprzez integrację z systemami firm trzecich, na przykład takimi jak system kolejkowy, oraz użycie czytników kodów kreskowych istnieje możliwość przyznawania tymczasowego dostępu w zależności od kolejki, do jakiej została przyporządkowana dana osoba.

Czytniki zbliżeniowe obsługują

Technologię MIFARE DESFire i NFC

Dla każdego systemu kontroli dostępu generowane są indywidualne klucze szyfrujące transmisję czytnik-karta oraz czytnik-aplikacja mobilna, aby zapewnić maksymalne bezpieczeństwo systemu kontroli dostępu uniemożliwiając podmianę urządzenia końcowego jakim jest czytnik kontroli dostępu lub karty RFID.

KONTROLA DOSTĘPU

FUNKCJONALNOŚCI

Zarządzanie użytkownikami

- tworzenie reguł uprawnień i harmonogramów,

- dodawanie użytkowników i nadawanie uprawnień,

- automatyczne wypełnianie pola z numerem karty we współpracy z dedykowanym czytnikiem USB lub z dowolnego czytnika w systemie,

- aktualizacja danych, blokowanie lub usuwanie użytkowników,

- tworzenie i nadawanie uprawnień dla grup użytkowników (działów),

- przypisywanie zdjęcia do użytkownika (z pliku lub poprzez przechwycenie klatki obrazu z dowolnej kamery w systemie),

- szybkie drukowanie kart z użyciem wcześniej przygotowanych szablonów,

- szybkie wyszukiwanie użytkowników, harmonogramów, poziomów dostępu,

- możliwość tworzenia własnych typów użytkowników, którzy będą zawierać różne pola z danymi (Pracownicy, Goście, Klienci, itp.), dla których można indywidualnie konfigurować pola z danymi,

- możliwość ograniczania operatorom dostępu do wybranych danych użytkowników (niewidoczne, odczyt, odczyt i zapis),

- przyznawanie operatorom możliwości tworzenia, usuwania, modyfikacji użytkowników / działów,

- tworzenie użytkowników z funkcją AntiPassBack,

- lokalizacja użytkowników,

- możliwość importu lub eksportu użytkowników do innych systemów (plik txt, csv, xls, baza danych),

- system kontroli dostępu współpracuje z modułem „Menadżera zdarzeń” umożliwiającym np. fotoidentyfikację lub dostęp w trybie dualnym. Przykładowe scenariusze działania:

- Śledzenie zdarzeń, związanych jedynie z określonymi przejściami KD. Pracownik ochrony śledzi zdarzenia jedynie z przejść KD, za które jest odpowiedzialny; jednocześnie na monitorze wyświetlają się wyłącznie zdarzenia, odnoszące się do wybranych przejść KD.

- Fotoidentyfikacja. W przypadku gdy pracownik ochrony znajduje się blisko przejścia KD; na monitorze pojawia się zdjęcie przechodzącego pracownika powiązane z jego identyfikatorem; pracownik ochrony zatwierdza dostęp poprzez interfejs oprogramowania lub naciśnięcie przycisku otwarcia przejścia, podłączonego bezpośrednio do kontrolera.

- Foto- i wideoidentyfikacja. W przypadku gdy pracownik ochrony znajduje się daleko od punktu dostępu. Podczas identyfikacji pracowników (odczytu karty), na monitorze pracownika ochrony pojawiają się nie tylko ich fotografie, ale i wideo z odpowiedniej kamery; niezależnie od tego jak bardzo oddalona jest stacja robocza od punktu przejścia, ochroniarz ma możliwość przyznać dostęp po porównaniu fotografii i wideo.

- Wyświetlanie specjalnych informacji o pracownikach. Podczas identyfikacji pracownika, na monitorze ochroniarza mogą zostać wyświetlone dowolne informacje zapisane w jego kartotece. Przykładowo obok podstawowych informacji takich jak zdjęcie, imię i nazwisko, stanowisko, itp. na monitorze może zostać wyświetlona np. informacja czy dany pracownik może wnieść na teren obiektu laptopa.

- Punkt centralny śledzenia niepokojących zdarzeń, czyli wyświetlenie stanu punktów KD na planie i automatyczne wyświetlenie wideo z odpowiedniej kamery. Na centralnym stanowisku nadzoru zazwyczaj wyświetlane są jedynie niepokojące zdarzenia, takie jak włamanie, fakty zmiany statusu połączenia z kontrolerami, itp. Ich ilość jest niewielka, dlatego to stanowisko może obsługiwać jednocześnie większą liczbę punktów przejścia; wszystkie zdarzenia są w czasie realnym wyświetlane na planie obiektu, razem z wideo z określonej kamery

Oprogramowanie zarządzające

- nadzór nad komunikacją z kontrolerami oraz stanem podłączonych do nich peryferii,

- konfiguracja kontrolerów i przejść systemu kontroli dostępu,

- monitorowanie stanów i zdarzeń w systemie z dokładnością do pojedynczego przejścia kontroli dostępu:

- dostęp przyznany lub odrzucony,

- wejście lub wyjście,

- oczekiwanie na przejście,

- brak przejścia po karcie uprawnionej,

- tryb pracy (normalny, czytnik odblokowany),

- forsowanie,

- zbyt długie przytrzymanie drzwi,

- przejście na zasilanie akumulatorowe,

- sabotaż obudowy kontrolera.

- jednorazowe otwieranie przejścia,

- odblokowanie przejścia na stałe,

- zezwolenie na dostęp do strefy i/lub pomieszczenia (w przypadku pracy w trybie dostępu dualnego – z potwierdzeniem operatora),

- możliwość indywidualnego sterowania wyjściami kontrolera,

- wyświetlenie obrazu z kamery obserwującej przejście po kliknięciu na mapie ikony danej kamery,

- automatyczne wyświetlenie kamery lub kilku kamer przypisanych do danego przejścia po kliknięciu w ikonę drzwi na mapie.

MODUŁ WARTOWNIKA

Kontrola dostępu NODER ma możliwość skonfigurowania i zarządzania systemem rejestracji obchodu dokonywanego przez ochronę obiektu.

Moduł wartownika może być używany także do monitorowania między innymi obecności ekip serwisowych pracujących w oddalonych lokalizacjach. Skonfigurowana trasa obchodu wartownika składa się z rozmieszczonych na obiekcie czytników NODER wchodzących w skład systemu kontroli dostępu działającego na obiekcie, do której może być przypisana karta dedykowana do danej trasy lub karta dowolnego użytkownika systemu kontroli dostępu. Obchód rozpoczyna się automatycznie po przyłożeniu karty do pierwszego czytnika na skonfigurowanej trasie obchodu lub według wcześniej skonfigurowanego harmonogramu co sygnalizowane jest graficznie i dźwiękowo na stacji klienckiej. Ochrona ma wyznaczony czas na dotarcie do punktu rejestracji obchodu, który jest określany niezależnie dla każdego z nich. Jeżeli w tym czasie nie nastąpi odczyt karty ochrony, zostanie wygenerowany na stacji klienckiej alarm, który musi zostać zweryfikowany, sklasyfikowany i potwierdzony przez operatora systemu.

Wszystkie punkty trasy są zwizualizowane na mapie obiektu, a w czasie aktywnego obchodu, moduł wartownika pokazuje aktualny status (czy punkt jest nieaktywny, aktywny, czy został zaliczony do obchodu, jaki pozostał czas na dotarcie do punktu, awaria czytnika). Kliknięcie danego punktu wyświetla przypisane im kamery z monitoringu dozorowego obiektu. Do każdego z punktów można przypisać do czterech kamer, które będą automatycznie się wyświetlać operatorowi po przyłożeniu karty na danym czytniku trasy przez wartownika lub w przypadku wystąpienia alarmu trasy. Można w tym celu użyć każdej kamery podłączonej do dowolnego serwera w systemie. W przypadku kamer obrotowych można również zdefiniować preset, który zostanie wywołany w wyżej wymienionych sytuacjach.

Wszystkie zdarzenia są zapisywanego i zostają skorelowane z archiwum wideo. Istnieje także możliwość wygenerowania raportów dotyczących trasy, danego punktu trasy, czy karty w sposób automatyczny, a informacje alarmowe mogą być wysyłany do przełożonych e-mailem lub wiadomościami SMS.

PROJEKTANCIE!

Przygotowaliśmy dla Ciebie kalkulator doboru akumulatorów

Czy przygotowując projekt systemu kontroli dostępu potrzebujesz obliczenia zapotrzebowania na prąd dla systemu kontroli dostępu? Zapewne tak, dlatego też przygotowaliśmy kalkulator, który pomoże Ci obliczyć zapotrzebowanie prądowe poszczególnych elementów systemu i dobrać odpowiednie akumulatory do projektowanego systemu kontroli dostępu NODER.

Projektowanie systemów dostępu bazując na rozwiązaniu NODER to gwarancja szybkiego dostarczenia projektu spełniającego normę PN-EN-60839-11-1!

MIFARE DESFire

STANDARD PRZYSZŁOŚCI W KONTROLI DOSTĘPU

W obliczu rosnących wyzwań związanych z bezpieczeństwem danych, technologie identyfikacji radiowej RFID (ang. Radio-Frequency IDentification) odgrywają coraz ważniejszą rolę w naszym codziennym życiu. Standard MIFARE, stworzony przez firmę NXP Semiconductors, jest odpowiedzią na te wyzwania, oferując zaawansowane rozwiązania w dziedzinie bezpieczeństwa i elastyczności.

Na rynku dostępne są różne wersje technologii MIFARE, w tym MIFARE Classic, Plus, Ultralight, a także DESFire. Każdy z tych standardów ma swoje unikalne cechy i poziom zabezpieczeń. MIFARE DESFire wyróżnia się jako najbezpieczniejszy i najbardziej elastyczny, zdolny do obsługi wielu aplikacji na jednej karcie. Standardy takie jak MIFARE Classic, choć kiedyś popularne, wykazały podatność na różne ataki, a sklonowanie takiej karty aktualnie nie stanowi żadnego problemu. To doprowadziło do rozwoju bardziej zaawansowanych standardów, takich jak MIFARE DESFire, które oferują znacznie lepszą ochronę przed zagrożeniami związanymi z bezpieczeństwem danych. MIFARE DESFire to technologia, która wykorzystuje zaawansowane algorytmy szyfrowania, zapewniając bezpieczeństwo danych na bardzo wysokim poziomie. Szyfrowanie to chroni informacje przesyłane między kartą a czytnikiem, uniemożliwiając nieautoryzowany dostęp i manipulację danymi.

Porównanie standardów MIFARE

- MIFARE Classic: Najbardziej rozpowszechniony standard, który był rewolucyjny w momencie wprowadzenia, ale obecnie uważany za niebezpieczny.

- MIFARE Plus: Ulepszona wersja MIFARE Classic, oferująca lepsze zabezpieczenia. Obecnie uważany za niebezpieczny.

- MIFARE Ultralight: Lekka wersja dla systemów biletowych i identyfikacyjnych, gdzie koszt jest ważniejszy niż złożoność zabezpieczeń. Obecnie uważany za niebezpieczny.

- MIFARE DESFire: Najbardziej zaawansowany standard, który jest wyborem dla aplikacji wymagających wysokiego poziomu bezpieczeństwa i wielofunkcyjności.

Dlaczego DESFire jest preferowanym wyborem?

Kontrola dostępu oparta o standard MIFARE DESFire jest dla najlepszym wyborem dla każdego wymagającego najwyższej ochrony swoich danych. Jego zaawansowane zabezpieczenia, elastyczność i zdolność do integracji z różnymi systemami czynią go idealnym rozwiązaniem dla nowoczesnych, inteligentnych systemów kontroli dostępu. Wybór standardu jest uzasadniony nie tylko jego zaawansowanymi możliwościami zabezpieczeń, ale także wszechstronnością i elastycznością, które są niezbędne w dynamicznie rozwijających się systemach kontroli dostępu. Dzięki swoim cechom MIFARE DESFire jest idealnym rozwiązaniem dla organizacji poszukujących niezawodnej i bezpiecznej technologii RFID.

MIFARE DESFire oferuje wiele zaawansowanych funkcji, które są kluczowe dla bezpieczeństwa i wydajności systemów RFID. Wśród nich znajdują się:

- Aplikacje: Możliwość obsługi wielu aplikacji na jednej karcie, co zwiększa elastyczność i wygodę użytkowania.

- Szyfrowanie: Zapewnia ochronę danych od momentu ich wygenerowania aż po weryfikację, co jest niezbędne w zapobieganiu atakom i klonowaniu kart.

- Personalizacja: Możliwość dostosowania kart do specyficznych potrzeb organizacji, co pozwala na lepszą integrację z istniejącymi systemami.

- Skalowalność: Łatwość rozbudowy i adaptacji systemów RFID do rosnących wymagań bezpieczeństwa i funkcjonalności.

Kontrola dostępu i poświadczenia mobilne NFC w aplikacji NODER Mobile Access

NFC (ang. Near Field Communication), technologia krótkiego zasięgu, umożliwia bezprzewodową komunikację dwóch urządzeń elektronicznych na odległość kilku centymetrów. NFC umożliwia użytkownikom kontroli dostępu NODER wykorzystanie swoich smartfonów jako urządzeń poświadczających dostęp, zastępując lub uzupełniając tym samym tradycyjne karty fizyczne. Kontrola dostępu w telefonie to rozwiązanie, które zwiększa wygodę użytkowania oraz pozwala na oszczędności związane z obsługą kart fizycznych.